Nel contesto globale di crescente cyber-insicurezza, l’Italia risulta sotto assedio, sempre più colpita dagli attacchi informatici.

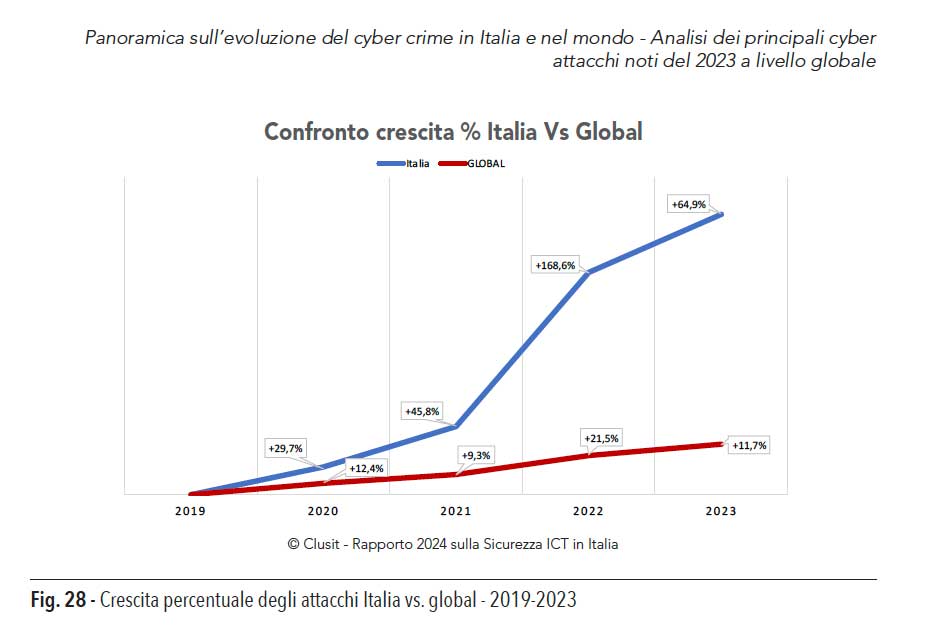

I dati del rapporto Clusit 2024, evidenziano un significativo incremento degli attacchi andati a segno: +65% rispetto all’anno precedente.

Nel 2023, l’Italia ha ricevuto l’11% degli attacchi rilevati a livello globale. Erano il 3,4% del 2021, e il 7,6% del 2022. Se dunque l’Italia è quindi un bersaglio particolarmente vulnerabile nel panorama della cyber-sicurezza.

L’obiettivo è incrementare la consapevolezza nazionale e stimolare l’adozione di contromisure adeguate.

È fondamentale che le istituzioni pubbliche e private italiane migliorino le strategie di prevenzione e protezione per fronteggiare l’escalation delle minacce informatiche.

Oltre il 47% del totale attacchi noti di particolare gravità che hanno coinvolto realtà italiane tra il 2019 e il 2023, sono avvenuti nell’ultimo anno. Gli attacchi in Italia stanno dunque aumentando a un ritmo eccezionalmente elevato.

Due le considerazioni.

Una tendenza dei cybercriminali a prendere di mira specificamente gli italiani; e una scarsa capacità degli stessi di proteggersi adeguatamente.

Le tipologie e le vittime di attacchi

Il 64% degli attacchi noti in Italia riguarda il Cybercrime. Nella media globale rappresentano l’83%.

Il trend più significativo è l’aumento degli attacchi di Hacktivism: dal 7% nel 2022 al 36% nel 2023 (+761%). L’andamento esaspera un trend globale già preoccupante, con attacchi di Hacktivism che sono quasi triplicati a livello mondiale.

In Italia, gli attacchi di Hacktivism costituiscono una quota molto superiore (36%) rispetto alla media globale (9%). Circa il 47% del totale degli attacchi con finalità di Hacktivism a livello mondiale ha colpito organizzazioni italiane. Questi sono spesso legati al conflitto in Ucraina: gruppi di attivisti che conducono campagne dimostrative contro l’Italia e altre nazioni filo-ucraine.

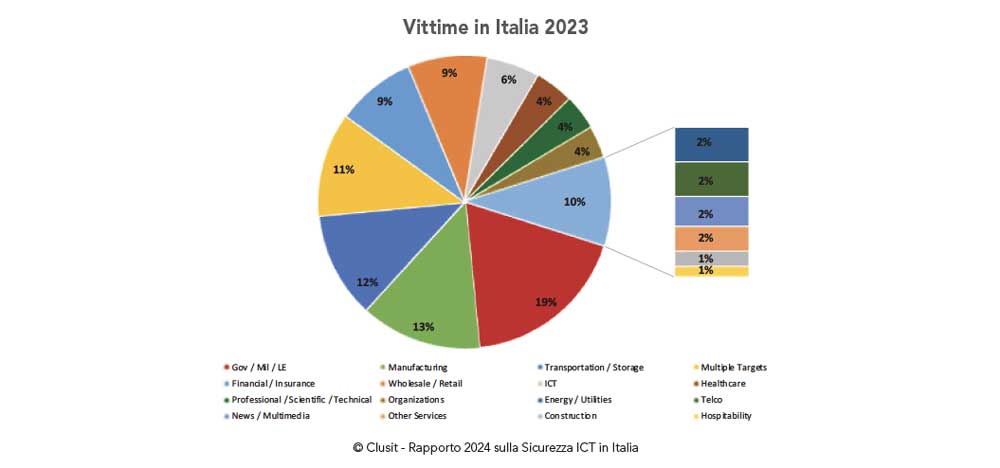

La categoria più colpita dagli attacchi cyber in Italia è quella del Governo. In crescita del 50% rispetto al 2022, rappresenta il 19% del totale (12% la media a livello globale). La causa principale è l’aumento degli eventi di Hacktivism. Segue il settore manifatturiero in crescita del 17%, con una quota del 13% (6% la media a livello globale).

Le vulnerabilità rendono queste categorie particolarmente appetibili per gli hacker. La situazione potrebbe peggiorare nel futuro prossimo con l’uso crescente di tecniche sofisticate, inclusa l’Intelligenza Artificiale.

Le tecniche di attacco

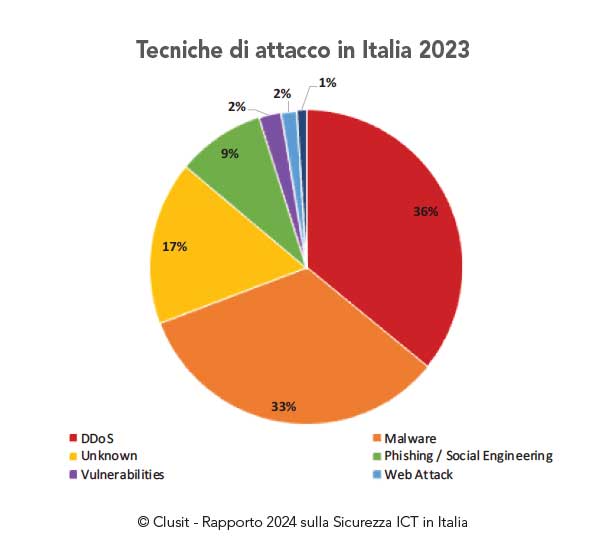

La tecnica dominante, il 36% del totale, è costituita dagli attacchi DDoS. In crescita del 4%, questa tecnica è influenzata dalle campagne di Hacktivism: il DDoS è spesso utilizzato per interrompere l’operatività delle organizzazioni o istituzioni prese di mira.

Attirare l’attenzione sulla causa, violando il web tramite attacco DDoS è un mezzo efficace per rendere evidente al pubblico il messaggio di denuncia o protesta.

La tecnica del Malware scende in II posizione, dal 53% del 2022 al 33% del 2023, nonostante un leggero aumento degli incidenti in termini assoluti. Il Phishing mostra un lieve aumento, passando dall’8% al 9%. Gli attacchi che sfruttano vulnerabilità si limitano al 2%, mentre i Web Attack entrano con una quota dell’1,6%.

Cala la categoria “Unknown”, che include gli attacchi per i quali le tecniche utilizzate non sono di pubblico dominio. Dal 27% al 17% nel 2023. Questo è dovuto in parte alle normative che impongono l’obbligo di segnalazione di alcune tipologie di incidenti.

Il furto di identità è residuale, rappresentando solo l’1% rispetto al 3% del dato globale. Il fenomeno del furto di identità e di credenziali ha comunque una certa rilevanza in Italia. Lo testimoniano altre fonti che indicano un aumento delle denunce di frodi e violazioni contro persone e piccole imprese. Questo tipo di attacchi, però, non rientra nella statistica del Rapporto CLUSIT a causa del loro minore impatto.

Incremento degli attacchi e governance della sicurezza

I dati del rapporto Clusit 2024 mostrano un peggioramento costante degli attacchi informatici. Per affrontare queste sfide è essenziale rafforzare la governance della sicurezza e la capacità di identificare, analizzare, valutare e gestire i rischi informatici.

Non meno importante è gestire il trasferimento del rischio verso terzi, attraverso assicurazioni o outsourcing di qualità, ad esempio nel contesto del Cloud Journey.

Infine, come sempre, la cosa migliore è mettersi nelle condizioni di anticipare e gestire le minacce esterne e interne all’organizzazione.

Consapevolezza, competenze e security by design

La consapevolezza delle persone è cruciale.

La crescita dell’87% degli attacchi di phishing e ingegneria sociale indica che gli sforzi attuali non sono sufficienti.

È fondamentale che scuole, università e soggetti pubblici e privati collaborino per sviluppare una cultura della sicurezza. Inoltre, il gap di competenze specifiche in ambito cybersecurity continua a crescere, rendendo necessario focalizzarsi sul Reskill and upskill delle competenze STEM.

Le logiche di security by design devono essere integrate nei processi di sviluppo dei prodotti e servizi fin dall’inizio, dall’on-premise al cloud.

Una gestione rigorosa dei processi di sourcing e delle terze parti è cruciale, non solo in ottica di compliance, ma anche per la tutela aziendale.

Intelligenza artificiale, backup e gestione delle crisi

Particolare attenzione deve essere posta sui rischi e le opportunità dell’adozione dell’Intelligenza Artificiale (AI). L’AI è destinata a diventare pervasiva, sostituendo o potenziando l’attività operativa delle persone e creando nuovi servizi. Le organizzazioni devono comprendere l’impatto della dipendenza dalla tecnologia e l’aumento dei rischi tradizionali di sicurezza.

Nel 2023, molti incidenti hanno causato perdite irreparabili di dati a causa di soluzioni di backup deboli.

È fondamentale adottare soluzioni di alta qualità per la creazione e protezione delle copie di sicurezza dei dati.

Le organizzazioni devono prepararsi a gestire ogni aspetto di una possibile crisi cyber (tecnologico, di compliance, di comunicazione) attraverso procedure, playbook, comunicati e simulazioni di gestione degli eventi per limitare i danni.